Ce billet est la suite de mon exploration dans le monde de Tomato et du routeur WNR3500Lv2 sur lequel je l’ai posé. Cette fois on défini les classes de la Qualité de Service.

Maintenant qu’on sait très bien comment gérer les vitesses de connexion en fonction de nos priorités, il s’agirait peut être de voir comment on fait en sorte que le routeur sache faire la différence entre ces classes. Parce que si on lui dit pas « Ca c’est de la vidéo, ça c’est du download et ça c’est… Non laisse tomber… NON MAIS REGARDE PAS ! Je peux tout t’expliquer… » Il est pas prêt de prioriser ce que tu fais de ta connexion correctement.

On a donc 10 classes auxquelles on a donné des priorités et alloué des ressources que nous estimons justes. Faisons donc en sorte que le routeur les reconnaisse correctement.

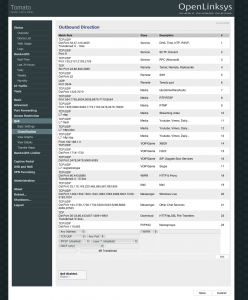

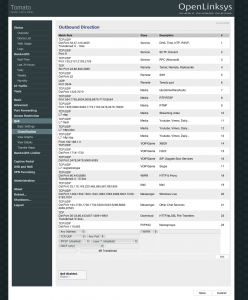

Pour ça, dans Tomato, on va se rendre dans la page « QoS » puis « Classification ». Et à cet endroit, voilà ce que j’ai :

Ce sont des règles de classification. Les critères qui permettent de trier le trafic si tu préfères. Perso j’en ai 22 mais tu peux en faire beaucoup plus. Ou moins.

Il existe plusieurs moyens pour ton routeur afin de savoir à quoi correspond un flux de données :

- Le plus facile à mettre en place c’est celui basé sur l’IP source (on ne gère la priorisation que via le UP je te rappelle). Dans ma configuration, tu peux voir une règle de ce type : la 14. Dans cette règle, tout ce qui est demandé par l’adresse IP 192.168.1.3 (qui est l’adresse IP en local de ma XBOX) est à classer dans « VOIP/GAME ». Qui est une règle hautement prioritaire, parce qu’on rigole pas avec le jeu vidéo.

- La seconde, c’est celle qui utilise les ports. Familiarise toi avec ce concept si c’est pas déjà fait, parce qu’il est primordial. Tu peux en voir un exemple dans la règle 23 par exemple. Dans cette règle, tout ce qui passe par les ports 119 et 563, c’est du trafic pour mes téléchargements de distribution Linux par les newsgroups. En effet, les Newsgroups utilisent ces ports par défaut. C’est comme ça, c’est la loi sur les Internets. Par conséquent, je classe ce trafic dans « P2P/Newsgroups » que nous avons précédemment classé avec une priorité basse mais un débit important.

- Une variante de cette méthode, c’est le combo « Ports + volume ». Cette variante, tu peux la voir dans les règles 22 et 18. Deux règles qui me permettent de classer en gros tout ce qui passe par un navigateur. En fait on va regarder ce qui passe par certains ports, mais aussi la taille de ce qui passe. Par exemple en lisant ces règles, tu verras que j’estime que tout ce qui passe par le port 80 mais pèse moins de 1024 ko, c’est du surf (règle 18). A l’inverse, tout ce qui passe par ce même port mais pèse plus de 1025 Ko, je considère que c’est du download (règle 22).

- Enfin une dernière technique que j’utilise : Le layer 7. Il s’agît d’un tri sur la couche 7 du modèle OSI. Ca te saoule ? Retiens que grâce à la magie noire on peut identifier certains trafics très précisément. En gros, il existe des conventions en réseau qui font que certains paquets sont identifiables. J’utilise ce type de filtrage dans plusieurs règles (10,11,12,13,17). Ce qui me permet par exemple de classer le trafic des média et celui pour Skype.

Voilà en gros les méthodes et leurs principes. Ca peut te sembler obscur (c’était le cas pour moi hein, c’est complètement normal). Mon conseil : au départ, les règles qui t’intéressent tu les prends. Ensuite, en fonction de tes besoins tu verras ce que tu dois modifier.

C’est ce que j’ai fais perso et ensuite j’ai tout adapté à mon utilisation au fur et à mesure que je comprenais.

Bien sûr, y a du trafic qui tombe dans le download et qui n’en est pas. C’est par exemple le cas de Youtube que je n’arrive pas à faire tomber dans la bonne classe. Parce que ça tombe dans la règle 22 mais aussi dans la règle 11. C’est pas SUPER grave, mais c’est contrariant (Vimeo et daily eux, tombent là où il faut).

Souviens toi :

« Tu ne pourras pas avoir une classification parfaite (ou tu mourras en essayant). »

C’est comme ça.

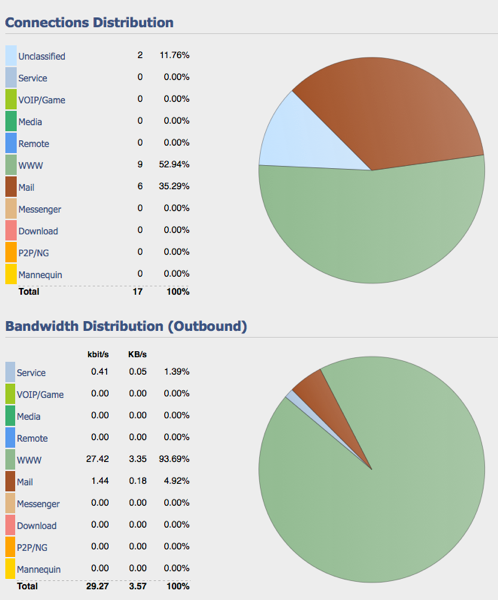

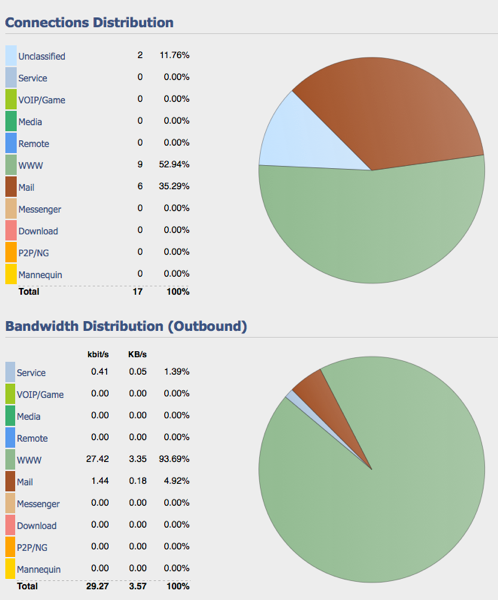

Enfin, pour vérifier en temps réel dans quelles classes le trafic tombe, tu te rends dans l’onglet QoS et « View Graphs ». Où tu devrais avoir quelque chose qui ressemble à ça :

Dans le cas présent, on voit qu’il ne se passe quasiment rien sur mon Lan. Il n’y a que le Mini de connecté (j’écris ce billet entre midi et deux au bureau :)) Et le trafic existant est composé de surf (comprendre quelque chose qui pèse moins de 1024 Ko et passe par le port 80), du mail (en effet mail tourne en permanence sur le mini) et du trafic non classifié.

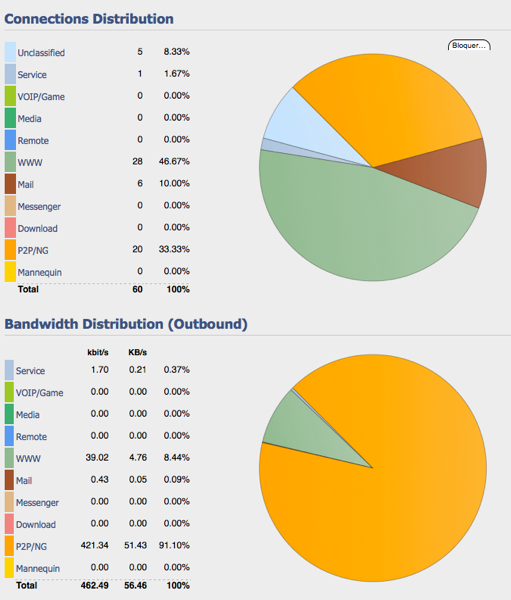

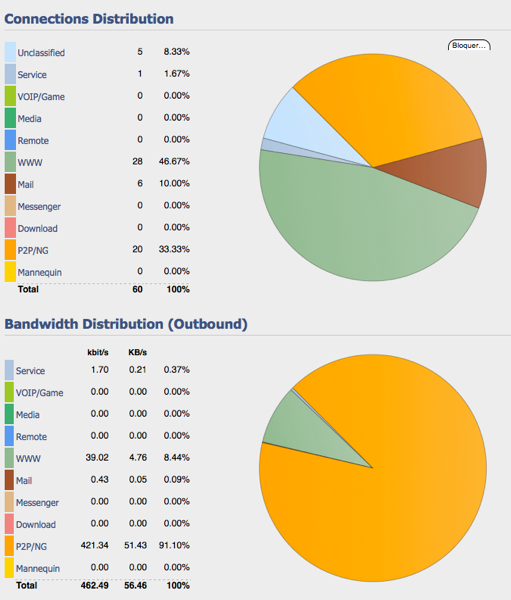

Lançons un DL via les newsgroups :

C’est pas la même. Vous noterez que la classe P2P/NG ne dépasse pas les 1350 kbit/s défini plus tôt dans notre guide. Awesome.

En fait, c’est grâce à des allers-retours dans ces graphique, et le paramétrage des classes que tu vas réussir à les définir finement. Tu paramètres une règle pour une classe, tu fais quelque chose sur le net qui devrait la titiller. Et si en te rendant sur les graphique de la QoS ton activité tombe dans la bonne classe c’est gagné. Et tu recommences pour toutes tes classes.

Je te rappelle que le but c’est de prioriser le trafic comme il faut. Et quand ça c’est fait, c’est le panard :).

Semaine prochaine : On bloque la pub sur tout le réseau : desktop, laptop, consoles, iPhone, iPod, iPad… On va buter la pub partout toujours grâce à ce routeur qui déboite.

Lire l’épisode précédent : Principe et configuration de la QoS sur un WNR 3500L et Tomato